目录导读

- 向日葵远程软件的基本功能解析

- 远程设置钓鱼参数的技术可能性探讨

- 安全专家如何看待远程软件与钓鱼攻击

- 如何防范利用远程软件进行的钓鱼攻击

- 常见问题解答(FAQ)

向日葵远程软件的基本功能解析

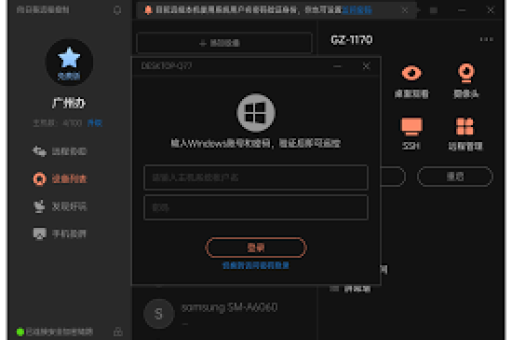

向日葵远程控制软件是一款国产的远程桌面工具,允许用户通过互联网连接和控制另一台计算机,其主要功能包括:

- 远程桌面控制:实时查看和操作远程计算机的桌面

- 文件传输:在本地和远程计算机之间安全传输文件

- 远程监控:无需对方确认即可查看远程计算机屏幕

- 多平台支持:支持Windows、macOS、Linux、Android和iOS系统

- 内网穿透:无需公网IP即可实现远程连接

从技术角度看,向日葵作为正规的远程控制软件,其设计初衷是提供便捷的远程办公和技术支持解决方案,而非用于非法活动。

远程设置钓鱼参数的技术可能性探讨

核心问题:向日葵远程能远程设钓鱼参数吗?

从纯粹技术实现的角度分析:

-

理论可能性:如果攻击者已经通过某种方式获得了目标计算机的控制权(例如通过社会工程学诱导用户安装向日葵并授予权限),那么攻击者确实可以通过向日葵远程连接,在目标计算机上设置钓鱼攻击所需的参数,如:

- 修改浏览器书签和主页

- 安装恶意浏览器扩展

- 修改系统hosts文件以重定向合法网站

- 设置虚假的WiFi热点参数

- 配置恶意邮件客户端设置

-

实际限制:

- 向日葵本身不提供“钓鱼参数设置”功能,这些操作需要攻击者手动执行

- 大多数安全软件会检测和阻止对关键系统设置的修改

- 向日葵连接通常需要用户授权或预设访问密码

- 企业版向日葵有详细的日志记录,可追溯所有操作

-

与专门钓鱼工具的区别: 专业的钓鱼攻击工具(如Social-Engineer Toolkit、GoPhish等)提供完整的钓鱼页面生成、邮件发送和结果收集功能,而向日葵仅提供远程控制通道,不具备内置的钓鱼功能。

安全专家如何看待远程软件与钓鱼攻击

网络安全专家普遍认为:

风险存在于使用方式而非工具本身

-

双重用途技术:像向日葵这样的远程控制软件属于“双重用途技术”,既可用于合法的远程支持,也可能被恶意利用,类似的情况也出现在TeamViewer、AnyDesk等国际知名远程工具上。

-

攻击链中的一环:在高级持续性威胁(APT)攻击中,攻击者可能:

- 首先通过钓鱼邮件诱导用户安装向日葵

- 获取远程访问权限后,进一步部署恶意软件

- 利用远程控制设置更复杂的钓鱼环境

-

企业安全建议:

- 对远程控制软件的使用实施严格审批制度

- 启用双因素认证和会话记录

- 限制远程控制的时间段和权限范围

- 定期审计远程控制日志

如何防范利用远程软件进行的钓鱼攻击

个人用户防护措施:

- 下载源验证:只从官方网站或可信应用商店下载远程控制软件

- 权限最小化:授予远程控制权限时,选择最低必要权限

- 会话监控:远程会话期间尽量在场监督,结束后立即断开连接

- 软件更新:保持远程控制软件和操作系统最新版本

- 安全软件配合:安装并更新防病毒软件,设置对系统关键区域的保护

企业级防护策略:

- 网络分段:将允许远程访问的设备置于隔离网络区域

- 行为分析:部署可检测异常远程访问行为的安全系统

- 员工培训:教育员工识别钓鱼尝试,不轻易安装未经验证的软件

- 备用方案:考虑使用更可控的远程访问解决方案,如VPN+远程桌面组合

- 应急响应计划:制定远程控制软件被滥用时的处置流程

常见问题解答(FAQ)

Q1:向日葵软件本身是否包含钓鱼功能? A:不包含,向日葵是正规的远程控制工具,其功能仅限于远程访问和控制,不提供任何钓鱼攻击相关的功能模块,任何通过向日葵进行的钓鱼设置都是攻击者手动操作的结果。

Q2:如何判断向日葵连接是否被用于恶意目的? A:注意以下警示信号:

- 非本人发起的远程连接请求

- 连接发生在非工作时间

- 远程操作期间鼠标自行移动,打开非常用程序

- 系统设置、浏览器设置或网络设置被无故修改

- 出现新的未知用户账户或计划任务

Q3:企业使用向日葵远程软件安全吗? A:如果采取适当安全措施,企业使用是相对安全的,建议:

- 使用企业版并配置集中管理

- 启用所有安全功能(双因素认证、会话密码、操作日志)

- 限制可访问的计算机和用户范围

- 定期审查连接日志和操作记录

Q4:如果怀疑向日葵被用于钓鱼攻击,应该怎么办? A:立即采取以下步骤:

- 断开所有远程连接

- 更改向日葵访问密码和系统密码

- 扫描计算机查找恶意软件

- 检查系统设置和浏览器设置的更改

- 审查近期安装的软件和浏览器扩展

- 如有必要,联系专业安全团队协助调查

Q5:除了向日葵,还有其他远程工具可能被滥用吗? A:是的,几乎所有远程控制工具都可能被滥用,包括TeamViewer、AnyDesk、Windows远程桌面、VNC等,安全风险主要取决于使用者的意图和安全配置的强度,而非特定软件品牌。

向日葵远程控制软件本身是一个中性的技术工具,其设计目的并非用于设置钓鱼参数或进行网络攻击,正如许多技术工具一样,它可能被恶意行为者利用作为攻击链中的一个环节,真正的风险不在于工具本身,而在于使用工具的人及其意图。

对于普通用户和企业而言,重要的是采取适当的安全措施,包括严格的访问控制、持续监控和员工安全意识培训,通过多层次的安全防护,可以最大限度地降低远程控制软件被滥用的风险,同时享受其带来的便利性。

在数字化程度日益加深的今天,保持技术便利与安全防护之间的平衡至关重要,无论使用何种远程工具,都应遵循“最小权限原则”和“零信任”安全理念,确保技术服务于正当目的,而非成为网络攻击的帮凶。